La seguridad de las aplicaciones es un acto de equilibrio: se espera que los equipos detecten vulnerabilidades en el código, las dependencias, la infraestructura como código (IaC) y el tiempo de ejecución, todo ello escalando de manera efectiva y sin ralentizar el desarrollo.

SonarQube y GitHub Advanced Security son algunas de las herramientas más comunes consideradas por los equipos que buscan abordar este desafío. Sin embargo, elegir entre ellas no siempre es sencillo, ya que los equipos tienen que sopesar las compensaciones, como las brechas de cobertura, la integración del flujo de trabajo, el soporte de plataforma y más.

En este artículo, compararemos SonarQube y GitHub Advanced Security en paralelo, destacando sus fortalezas, debilidades y superposiciones para ayudarle a determinar qué herramienta se alinea mejor con las necesidades de seguridad de su equipo.

TL;DR

Aikido Security reúne las fortalezas de SonarQube y GitHub Advanced Security (GHAS) en una única plataforma amigable para desarrolladores. Mientras que SonarQube enfatiza la calidad del código y la gobernanza, y GHAS se centra en el SAST nativo de GitHub y el análisis de dependencias, ambos dejan brechas en la cobertura, la reducción de ruido y la automatización.

En comparación con GitHub Advanced Security (GHAS), Aikido Security ofrece escaneos SAST y de dependencias más amplios y robustos a través de su motor de análisis de alcanzabilidad, su arquitectura agnóstica de plataforma y la correlación de riesgos impulsada por IA. Esto permite a los equipos centrarse en vulnerabilidades verdaderamente explotables, reduciendo los falsos positivos, la fatiga de alertas y el tiempo de triaje.

En comparación con SonarQube, Aikido utiliza LLM junto con reglas estándar de calidad de código. Esto significa que, en lugar de simplemente verificar si el código se compila limpiamente, Aikido evalúa si es el código correcto, valorando la lógica, la intención y el contexto. Esto le permite ir más allá de las herramientas de análisis estático convencionales que solo detectan patrones superficiales o problemas de sintaxis. La calidad de código de Aikido analiza las solicitudes de extracción (pull requests) en busca de errores, riesgos de seguridad y problemas de lógica, y luego ofrece sugerencias procesables antes de que el código se fusione.

En comparación con GitHub Advanced Security y SonarQube, Aikido Security ofrece una amplitud significativamente mayor gracias a su arquitectura modular. Los equipos pueden empezar con cualquier módulo, como Aikido Code (SAST, Calidad de Código, escaneo IaC, Detección de Malware), Aikido Cloud (CSPM, CNAPP), Aikido Defend (RASP) y Aikido Attack (pruebas de penetración con IA, DAST), y expandirse a medida que crecen las necesidades.

Tanto para startups como para empresas, Aikido Security destaca constantemente gracias a su flujo de trabajo amigable para desarrolladores, su cobertura AppSec integral, la priorización de riesgos impulsada por IA y la capacidad de reemplazar múltiples herramientas dentro de un único flujo de trabajo amigable para desarrolladores.

Comparación Rápida de Características: SonarQube vs GHAS vs Aikido Security

¿Qué es SonarQube?

SonarQube es una plataforma de inspección continua de código. Los equipos de desarrollo utilizan SonarQube por su capacidad para escanear el código fuente en busca de errores, malas prácticas de código y debilidades de seguridad básicas antes del lanzamiento. Su motor de análisis estático verifica el código frente a miles de reglas para la calidad del código y problemas de seguridad comunes.

Ventajas:

- Análisis robusto de la calidad del código

- Se integra con plataformas CI/CD comunes

- Conjuntos de reglas personalizables y puertas de calidad

- Amplio soporte de la comunidad

Contras:

- Enfocado principalmente en la calidad del código

- La cobertura varía entre lenguajes de programación

- Carece de capacidades de seguridad a nivel de tiempo de ejecución y de entorno

- Requiere herramientas de terceros adicionales para lograr una cobertura completa de AppSec

- Es conocido por generar un alto número de alertas de bajo impacto

- Introduce una sobrecarga de infraestructura y mantenimiento

- Las reglas y características de seguridad avanzadas solo están disponibles en las ediciones de pago.

- Su precio puede volverse caro y difícil de predecir al escalar

¿Qué es GitHub Advanced Security?

GitHub Advanced Security (GHAS) es un conjunto de características de seguridad para el código alojado en GitHub Enterprise. Se integra directamente en sus repositorios y pull requests. GHAS incluye análisis estático CodeQL para un escaneo profundo de vulnerabilidades de código, escaneo de secretos para detectar credenciales filtradas, información sobre la cadena de suministro para la seguridad de la cadena de suministro, y análisis de dependencias a través de las alertas de Dependabot. Dado que está integrado en GitHub, las alertas de seguridad aparecen directamente en los PRs, incidencias y la pestaña de seguridad del repositorio.

Ventajas:

- Integración perfecta con los flujos de trabajo de GitHub

- Motor de análisis estático robusto

- Cero sobrecarga de infraestructura

- Protección automatizada de la cadena de suministro

Contras:

- Funciona solo en código alojado en GitHub

- Falsos positivos

- Alto volumen de alertas

- Funcionalidades limitadas de calidad de código

- Carece de escaneo nativo para imágenes de contenedores o IaC

- No cubre la gestión de la postura de seguridad en la nube

- Solo está disponible en GitHub Enterprise

- Los usuarios han informado que su configuración es engorrosa

- Carece de la personalización avanzada y las integraciones que muchos equipos esperan hoy en día.

Comparación de funcionalidades

Capacidades de seguridad principales

SonarQube: SonarQube es principalmente una herramienta de calidad de código, con Pruebas de seguridad de aplicaciones estáticas (SAST) básicas. Escanea el código fuente de las aplicaciones en busca de errores, 'code smells' y patrones de vulnerabilidad conocidos, pero sus capacidades de pruebas de seguridad son limitadas. SonarQube puede identificar vulnerabilidades como patrones de inyección SQL y criptografía débil. Sus hallazgos se marcan como «security hotspots» que requieren revisión manual.

SonarQube carece de escaneo integrado para vulnerabilidades de dependencias de código abierto e imágenes de contenedores, y puede pasar por alto fallos complejos que van más allá de sus reglas basadas en patrones.

GitHub Advanced Security: GHAS, por otro lado, aborda la seguridad en el código y las dependencias. Utiliza su motor CodeQL para realizar análisis estático semántico y encontrar vulnerabilidades en el código. GHAS también monitoriza tus bibliotecas de terceros en busca de CVEs conocidos mediante análisis de dependencias y asegura los secretos para evitar fugas. Esto permite que GHAS cubra los riesgos de la cadena de suministro de software de forma predeterminada.

En resumen, GitHub Advanced Security proporciona una cobertura más amplia de tu superficie de seguridad (código, secretos, dependencias) mientras que SonarQube se centra en la calidad del código y en problemas básicos de análisis estático de código. Ninguna de las herramientas proporciona pruebas dinámicas (DAST), monitorización en la nube y seguridad en tiempo de ejecución.

Integración y flujo de trabajo DevOps

En cuanto a la integración en los pipelines de desarrollo, SonarQube y GHAS difieren significativamente.

SonarQube: SonarQube puede integrarse con sistemas CI/CD comunes (Jenkins, GitLab CI, Azure DevOps) y funciona con varias plataformas de control de versiones. Normalmente, ejecutas un escáner de Sonar durante la compilación, y los resultados se publican en un servidor SonarQube o SonarCloud. Esta flexibilidad es excelente, pero también requiere configuración y mantenimiento adicionales. Es posible que necesites ajustar las configuraciones del pipeline, gestionar webhooks para la decoración de PR y lidiar con una interfaz de usuario (UI) web separada para ver los hallazgos.

GitHub Advanced Security: GitHub Advanced Security está, por diseño, estrechamente integrado en el flujo de trabajo de GitHub. Si tu código reside en GitHub, habilitar GHAS significa que los escaneos de seguridad se ejecutan automáticamente en cada 'push' o 'pull request' a través de GitHub Actions. Los desarrolladores ven los hallazgos de CodeQL como comentarios en sus 'pull requests' o en la pestaña de Seguridad del repositorio, sin necesidad de una aplicación separada o cambio de contexto. Su feedback de seguridad también se entrega en línea durante la revisión de código. Sin embargo, con su profunda integración con GitHub, también existe la posibilidad de dependencia del proveedor ('vendor lock-in'), ya que GHAS solo funciona en GitHub.

En resumen, mientras que GHAS proporciona una experiencia más fluida para equipos centrados en GitHub, SonarQube ofrece una flexibilidad de integración más amplia en diferentes plataformas CI/CD y de gestión de la cadena de suministro (SCM).

Precisión y Rendimiento

Una preocupación crítica en cualquier herramienta de seguridad es lo ruidosa que es y cuánto detecta realmente.

SonarQube: SonarQube tiene fama de generar muchos falsos positivos, marcando problemas de baja prioridad. Los equipos han informado de experimentar «fatiga de alertas» con SonarQube, donde numerosos hallazgos de baja prioridad hacen que los ingenieros empiecen a ignorar la herramienta. En la práctica, SonarQube puede pasar por alto errores de seguridad graves (falsos negativos) al mismo tiempo que genera muchas alertas menores. Muchas de sus reglas de seguridad son simples comprobaciones de patrones, lo que significa que requieren un triaje manual para determinar el riesgo real. Lo que lleva a tiempos de triaje más largos y a una erosión de la confianza en los resultados.

En cuanto al rendimiento, el análisis de SonarQube se ejecuta en el pipeline de CI y su velocidad varía, desde unos pocos minutos hasta más tiempo para bases de código grandes.

De GitHub Advanced Security: CodeQL de GitHub Advanced Security es más avanzado en su análisis, lo que a menudo se traduce en menos falsos positivos en los tipos de vulnerabilidades que conoce. CodeQL tiene un fuerte análisis de flujo de datos para ciertos fallos, así que cuando marca vulnerabilidades como XSS o SQLi, es probable que sea un problema real. Sin embargo, GHAS no es inmune al ruido. Los usuarios han informado que su escáner de dependencias puede inundar a los equipos con alertas si el proyecto tiene muchas bibliotecas desactualizadas, y solo encontrará aquello para lo que tiene consultas.

En cuanto al rendimiento, el análisis de CodeQL es relativamente pesado. Ejecutar escaneos de GHAS a través de GitHub Actions podría añadir uno o dos minutos a las comprobaciones de cada PR.

En general, GHAS tiende a ser más preciso para patrones de vulnerabilidad estándar y produce menos ruido aleatorio que SonarQube, pero aún puede pasar por alto fallos lógicos complejos a menos que escribas consultas personalizadas. SonarQube, por su parte, podría detectar un conjunto más amplio de problemas de calidad de código, pero a costa de más falsas alarmas.

Cobertura y Alcance

SonarQube: SonarQube cubre una amplia gama de lenguajes de programación y dominios de calidad de código, pero un rango estrecho de tipos de pruebas de seguridad. Soporta más de 10 lenguajes (desde Java, C# y Python hasta COBOL y PL/SQL) y es excelente para bases de código políglotas. SonarQube también rastrea métricas de calidad de código (mantenibilidad, duplicación, cobertura de pruebas), lo que GHAS no hace.

Sin embargo, la cobertura de seguridad de SonarQube se limita al análisis estático de código (SAST) dentro de tu código. No escanea de forma nativa las dependencias de código abierto en busca de vulnerabilidades conocidas, examina imágenes de contenedores, o monitoriza las configuraciones en la nube.

GitHub Advanced Security: El alcance de GHAS es tanto más amplio como más estrecho que el de SonarQube. GHAS cubre código, dependencias y secretos, e incluso algunos problemas de configuración. Te alertará sobre paquetes npm o bibliotecas Python vulnerables en tu proyecto y también evitará que los desarrolladores hagan 'commit' de claves AWS u otros secretos.

Sin embargo, GHAS es más limitado en cuanto al soporte de lenguajes y se centra principalmente en la seguridad. CodeQL soporta los principales lenguajes (como Java, JavaScript/TypeScript, Python, C/C++, C#, Go), pero si tu 'stack' incluye lenguajes poco comunes, GHAS no los cubrirá. GHAS tampoco proporciona ningún feedback sobre la mantenibilidad o el estilo del código, el código duplicado o la complejidad.

En resumen, GHAS ofrece una cobertura de seguridad más profunda dentro de GitHub (cubriendo tanto el código como la cadena de suministro), mientras que SonarQube ofrece una cobertura más amplia de lenguajes y calidad. Plataformas como Aikido Security ayudan a los equipos a evitar la proliferación de herramientas al cubrir todos estos aspectos en una sola solución.

Experiencia del desarrollador

La adopción por parte de los desarrolladores es fundamental. Una herramienta de seguridad que frustra a los ingenieros terminará archivada o ignorada.

SonarQube: Configurar SonarQube a menudo requiere gestionar un servidor, configurar perfiles de calidad y lidiar con una interfaz de usuario web (UI) que puede resultar torpe. Los desarrolladores suelen interactuar con SonarQube a través de su interfaz web o mediante comentarios en los PR. La UI, aunque potente, no es muy intuitiva ni moderna. Muchos desarrolladores ven SonarQube como una herramienta para el pipeline de CI más que como algo que les ayuda en su día a día. SonarQube también proporciona plugins como SonarLint para IDEs para ofrecer feedback en línea.

Se sabe que la alta tasa de falsos positivos de SonarQube hace que los desarrolladores ignoren sus alertas con el tiempo. Sus alertas tampoco son en tiempo real y, por defecto, los problemas se informan después de que el código se sube ('pushed') y se analiza en CI.

GitHub Advanced Security: La experiencia de desarrollador de GHAS es más fluida, si estás en GitHub. Los desarrolladores reciben feedback de seguridad como parte de la revisión de código y las alertas de CodeQL aparecen en las 'pull requests' como anotaciones en las líneas afectadas. No hay un inicio de sesión o interfaz separada, lo que significa que las alertas conviven con tu código, haciendo que los desarrolladores sean más propensos a verlas y actuar sobre ellas. GHAS puede abrir automáticamente 'pull requests' para corregir dependencias vulnerables. Sin embargo, todo esto ocurre solo dentro de los flujos de trabajo de GitHub.

GHAS también es conocido por generar un alto volumen de alertas que pueden saturar las discusiones de PR y resultar abrumadoras. Otra consideración es que los hallazgos de CodeQL pueden ser bastante detallados, lo que puede intimidar a los desarrolladores sin una experiencia de seguridad extensa.

En general, GHAS es más amigable para los desarrolladores en equipos que ya utilizan GitHub, con feedback de seguridad integrado directamente en los flujos de trabajo existentes. Por otro lado, SonarQube a menudo se percibe como un paso adicional que los desarrolladores deben recordar revisar activamente. Las herramientas de seguridad modernas centradas en el desarrollador, como Aikido Security, abordan estos desafíos ofreciendo feedback en línea y correcciones automáticas con un solo clic impulsadas por IA.

Precios y Mantenimiento

SonarQube: SonarQube ofrece una Community Edition gratuita de código abierto, pero carece de muchas de sus características avanzadas. Sus ediciones de pago se tarifican por líneas de código (LOC) y desbloquean reglas de seguridad avanzadas, soporte para lenguajes adicionales y análisis más rápido, pero conllevan importantes tarifas de licencia y costes difíciles de predecir. Si autoalojas SonarQube, también asumes la sobrecarga de mantenimiento: ejecutar servidores, bases de datos y actualizaciones. .

GitHub Advanced Security: GHAS solo está disponible como parte de GitHub Enterprise. En otras palabras, para usar GHAS en repositorios privados, necesitas tener un plan GitHub Enterprise y pagar el complemento GHAS. La política de precios de GitHub para esto es opaca. Para equipos grandes, GHAS puede ser difícil de predecir, y las empresas más pequeñas podrían no poder justificarlo en absoluto.

Por otro lado, al ser un servicio en la nube, no tienes que gestionar ninguna infraestructura, ni servidores ni esfuerzos de mantenimiento. Pero estás atado al ecosistema y la política de precios de GitHub.

En resumen, ninguna de las dos herramientas es barata a escala. SonarQube puede volverse caro a medida que añades más código y necesitas características empresariales, mientras que GHAS conlleva un coste elevado por puesto.

Aikido Security ofrece un modelo de precios más simple y transparente – fijo y predecible – y es significativamente más asequible a escala que SonarQube o GitHub Advanced Security.

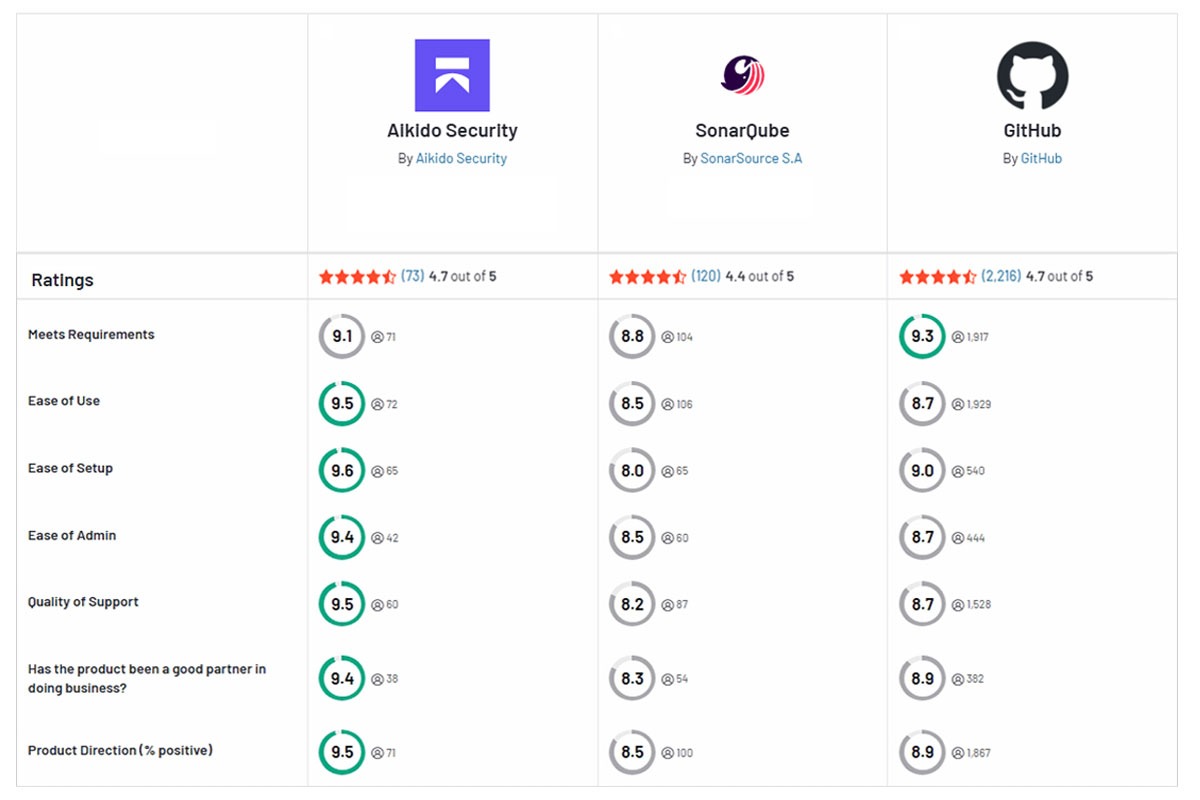

Para ayudarte a comparar las características de ambas herramientas, la siguiente tabla las resume.

Aikido Security: La mejor alternativa

Aikido Security es una plataforma de seguridad de aplicaciones orientada al desarrollador que combina un análisis inteligente de la calidad del código con SAST avanzado. Se basa en las fortalezas de SonarQube y GitHub Advanced Security al mismo tiempo que aborda sus principales limitaciones.

A diferencia del enfoque de SonarQube, intensivo en reglas, Aikido trata la seguridad como una parte fundamental de la calidad del código. Su motor SAST combina el análisis estático tradicional con una conciencia contextual impulsada por LLM para detectar problemas del mundo real, como riesgos de inyección, ejecución insegura de comandos y secretos codificados, al tiempo que reduce los falsos positivos comunes en las herramientas tradicionales de calidad del código.

En comparación con GitHub Advanced Security, Aikido utiliza OpenGrep, un motor SAST no compilador que escala de forma fiable en repositorios grandes y complejos sin los tiempos de espera que a menudo se observan en los escáneres basados en compilación. Los hallazgos se correlacionan entre el código, las dependencias, la infraestructura y el contexto de tiempo de ejecución, lo que permite a Aikido priorizar los riesgos verdaderamente explotables y eliminar hasta el 85% del ruido mediante el triaje asistido por IA.

Más allá de SAST y el análisis de dependencias, Aikido ofrece una cobertura de seguridad más amplia que incluye escaneo IaC, seguridad de contenedores, DAST y pruebas de seguridad de API, protección en tiempo de ejecución, gestión de la postura de seguridad en la nube, detección de secretos y pruebas de penetración impulsadas por IA. Estas capacidades están disponibles de forma modular o como una plataforma unificada.

Aikido se integra directamente en los flujos de trabajo de los desarrolladores en GitHub, GitLab y Bitbucket, mostrando los problemas y las sugerencias de corrección directamente en las pull requests, con correcciones con un clic y pull requests automatizadas para problemas comunes. Con soporte agnóstico de plataforma, precios fijos y un nivel gratuito para siempre, Aikido ofrece una seguridad de aplicaciones integral sin el coste y la complejidad de gestionar múltiples herramientas.

¿Quieres mejorar la seguridad de tus aplicaciones? Inicia tu prueba gratuita o reserva una demostración con Aikido Security hoy mismo.

Preguntas frecuentes

¿Cómo puedo integrar SonarQube con repositorios de GitHub para el análisis continuo de código?

SonarQube se integra con GitHub ejecutando escaneos en pipelines de CI (GitHub Actions, Jenkins) y reportando los resultados a las pull requests. Necesitarás alojar y mantener un servidor SonarQube, configurar tokens y conectar explícitamente los pasos de análisis en el flujo de trabajo de cada repositorio.

¿Cómo mejora GitHub Advanced Security la seguridad del código en comparación con SonarQube?

GitHub Advanced Security (GHAS) integra la seguridad directamente en el flujo de trabajo de desarrolladores de GitHub con escaneo de código nativo, escaneo de secretos y alertas de vulnerabilidades de dependencias. A diferencia de SonarQube, GHAS se centra menos en la calidad general del código y más en identificar riesgos de seguridad reales dentro de las pull requests y los repositorios sin requerir infraestructura externa.

¿Qué herramienta ofrece una mejor detección de vulnerabilidades: SonarQube o GitHub Advanced Security?

GHAS generalmente proporciona una detección de vulnerabilidades más robusta para la seguridad de aplicaciones moderna, especialmente en torno a la exposición de secretos, vulnerabilidades de dependencias y análisis de seguridad basado en CodeQL. La fortaleza de SonarQube reside en la calidad del código estático y la mantenibilidad, pero la profundidad de sus reglas de seguridad varía según el lenguaje y a menudo requiere herramientas complementarias para una cobertura completa. Plataformas como Aikido Security abordan estas deficiencias utilizando su motor de IA para correlacionar hallazgos entre código, dependencias, nube y tiempo de ejecución para reducir el ruido y destacar solo los problemas explotables, así como mejorar la calidad del código.

¿Cuáles son los desafíos comunes al migrar de SonarQube a GitHub Advanced Security o viceversa?

Los equipos que migran de SonarQube a GHAS a menudo tienen dificultades con la pérdida de métricas detalladas de calidad del código y el seguimiento de la deuda técnica a largo plazo. Migrar de GHAS a SonarQube puede introducir una sobrecarga operativa, un aumento de falsos positivos y fricción en el flujo de trabajo debido a paneles externos y la gestión de infraestructura.

¿Cuáles son las diferencias de configuración entre SonarQube y GitHub Advanced Security para el escaneo?

SonarQube requiere una configuración explícita de pipelines, configuración de escáner, conectividad de servidor y mantenimiento continuo. GHAS es en gran medida ligero en configuración, permitiendo escaneos directamente desde la configuración de GitHub con cambios mínimos en CI, lo que facilita su adopción a escala.

También le podría interesar:

- Las mejores alternativas a SonarQube en 2026

- Las 5 mejores alternativas a GitHub Advanced Security para equipos DevSecOps en 2026

- Las 10 mejores herramientas SAST con IA en 2026

- Los 13 mejores escáneres de vulnerabilidades de código en 2026

- Comparación de Snyk vs SonarQube en 2026

- Comparación de SonarQube vs Semgrep en 2026